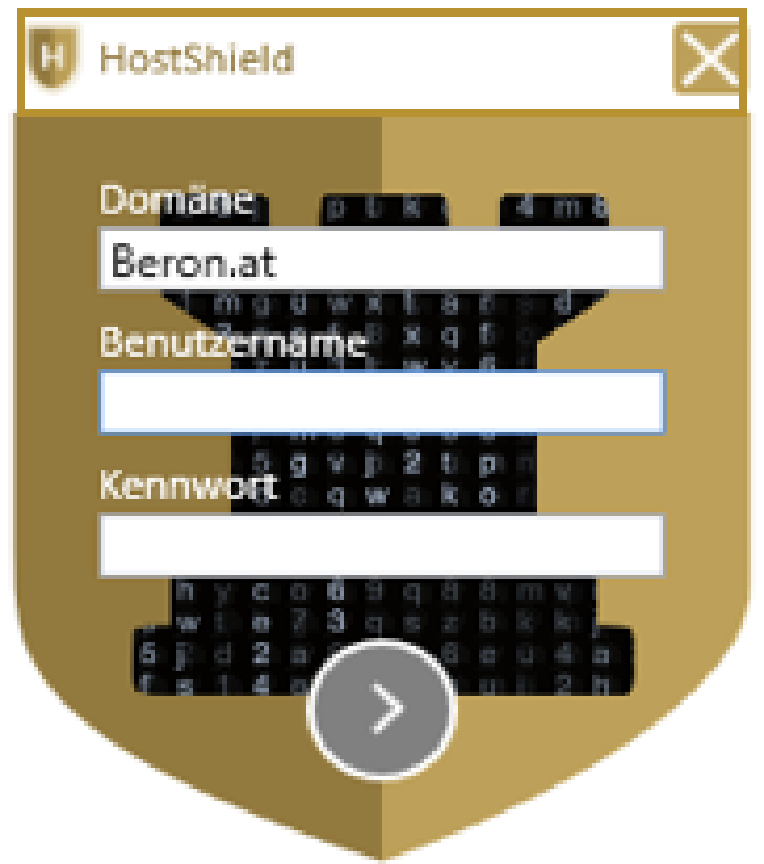

Hostshield

wie man „leaste privilege“

einfach umsetzen kann

Windows ist flexibel – vom Gaming-PC bis zur Admin-Workstation. Doch genau diese Vielseitigkeit macht es auch anfällig. Programme können oft ohne echte Kontrolle installiert und gestartet werden – sogar direkt vom USB-Stick. Host Shield sorgt dafür, dass auf einem Computer nur erlaubte Programme ausgeführt werden können – und blockiert alles andere. So wird verhindert, dass Schadsoftware ins Netzwerk gelangt oder gefährliche Tools unbemerkt genutzt werden. Weniger Lücken, weniger Risiken – mehr Sicherheit.

Nach einer Installation – vorausgesetzt, es gibt keine Installations- bzw. Konfigurationsfehler – sollten alle installierten Programme benutzt werden können.

Weiters muss das Betriebssystem, in unserem Fall Windows, alle Programme für die Konfiguration, den Betrieb und die Verwaltung bereitstellen damit Administratoren das Gerät einrichten können. Die dafür benötigten Programme müssen jederzeit verwendbar sein und sind deshalb auf der Betriebssystem Festplatte gespeichert.

Der Verwendungsbereich den Windows abdecken soll reicht

- vom Spiele-PC der Kids

- über den Business-Arbeitsplatz bis hin zu einer sicheren Workstation für IT-Administratoren,

- vom Videoschnitt-PC bis zum Arbeitsplatz eines Softwareentwicklers.

vom Videoschnitt-PC bis zum Arbeitsplatz eines Softwareentwicklers.

Jederzeit können weitere Geräte angeschlossen werden und müssen dann unter dem Betriebssystem verfügbar sein.

- Im Alltag greift der Anwender / die Anwenderin auf das Internet zu.

- E-Mails und damit auch SPAM- bzw. Phishing-Mails gehören zum Alltag.

- Es werden viele unterschiedliche Anwendungen aus dem Microsoft-Store oder von Software-hersteller installiert.

- Normalerweise können Anwendungen nur von Administratoren installiert werden. Leider stimmt das nicht, denn mittlerweile können viele Programm in das Benutzerprofil installiert und betrieben werden. Manche Programme benötigen nicht mal das, denn man kann sie einfach von einem USB-Stick aus starten

Erschwerende sind da noch die LOLBs – land of the living binaries! Dies sind all jene Programme die Administratoren für die Konfiguration oder den Betrieb benötigen. Beispiele dafür sind z.B. Powershell, runscripthelper.exe, msdt.exe, wslhost.exe und viele, viele mehr. All diese Programme stehen einem Angreifer zur Verfügung, wenn er sich auf einer Maschine einnistet.

Damit stehen wir aber vor einem scheinbar unlösbaren Dilemma.

Neben der Vielfalt des Einsatzbereichs haben wir dann noch den Gegensatz Administrator vs. BenutzerInnen. Die mit Windows Vista eingeführte Benutzerkontensteuerung, bei der ein administratives Konto nicht mit erhöhten Rechen, sondern nur mit denen eines Benutzer, arbeitet ist da leider keine wirkliche Hilfe. Es gibt zu viele Umgehungen und damit ist dies keine Sicherheitsbarriere!

Wie kann man da einen sicheren Betrieb gewährleisten? Die Antwort lautet schlicht und einfach „least privilege“. Jeder Anwender, der sich auf einem Computer anmeldet, arbeitet ausschließlich mit den Privilegien eines Benutzers.

Klingt gut, dann tun wir das, aber leider

- Wie verhindert man den Zugriff auf die LOLBs bzw LOLS (land of the living scripts)

- Software Bugs

- Unsauber programmierte Anwendungen, die Ordner verwenden, die sie nicht benutzen dürften und damit ihre App funktioniert „Löcher“ im Betriebssystem erzeugen.

- Es wäre so einfach, wenn alle Softwarehersteller ihre Programme mit einem digitalen Zertifikat versehen würde. Aber nicht einmal Microsoft tut dies bei allen Apps des Betriebssystems

- Allein schon durch die Installation von Windows auf einem Computer entstehen derartige „Löcher“ bei denen Benutzer Vollzugriff auf einen Ordner haben.

Dadurch entsteht ein Gefahrenpotential, das durch einen Virenschutz wie z.B. Windows Defender nicht abgedeckt werden kann.

Wenn wir uns Ransomware Angriffe ansehen, dann beginnen die mit einem Klick in einer E-Mail oder beim Zugriff auf eine Internet-Site. Über eine Verwundbarkeit des PCs kommt dann eine „Dropper“ auf den PC und damit in das IT-Netzwerk. Aufgabe eines „Droppers“ kann das Nachladen weiterer Angreifer-Tools oder von Schadcode aus dem Internet sein.

Microsoft bietet eine Technologie namens Applocker an, mit dessen Hilfe sichergestellt werden kann,

- dass alle Anwendungen eines Computers von einer Benutzerin / einem Benutzer gestartet werden kann.

- Sicherheitslöcher geschlossen werden können.

- Programme nicht von Anwendern installiert werden können.

95 % aller Malware im Internet sind nicht signiert. Arbeitet man als Benutzer, mit least privilege und einem sauber konfigurierten AppLocker, dann kann macht man viele Türen zu und Angreifern wird das Eindringen in das Netzwerk erschwert. 100%ige Sicherheit gibt es zwar damit nicht, aber es wird

- für Angreifer sehr mühsam einen Dropper zu installieren.

- Tools oder Schadprogramm nachzuladen oder diese zu starten.

Host Shield erstellt nicht nur automatisch alle Regeln, die für den sicheren Betrieb eines Computers notwendig sind, sondern unterstützt die IT-Abteilung im Betrieb und Monitoring der Server und Workstations, die mittels Host Shield betrieben werden.

Sami Laiho, ein weltweit anerkannter Windows Sicherheitsexperte vergleicht gern zwei unterschiedliche Netzwerke. Eines, dass perfekt und unmittelbar gepatcht wird und eines in dem Applocker verwendet wird und nicht gepatcht wird!

Die Frage ist: „Welches Netz ist sicherer, das perfekt gepatchte oder das Netzwerk mit Applocker?“

Es mag überraschen, aber die Antwort von Sami Laiho lautet: „Ganz sicher, das Zweite, das Netzwerk mit Applocker!“